WebBugs in der freien Wildbahn

Was ist ein WebBug?

WebBugs sind, vereinfacht gesagt, ein Beobachtungsinstrument. Technisch werden WebBugs oft als transparentes, 1x1 Pixel großes Bild realisiert. Dieses Bild liegt im Normalfall nicht am gleichen Server, wie die Website, die man sich gerade ansieht. Und bekommt außerdem diverse Trackingdaten (Bildschirmauflösung, benutzte JAVA-Version, etc.) mitgesendet.

Wieso sind WebBugs gut oder schlecht?

Grundsätzlich ist nichts schlimmes an einem WebBug dran. Eine statistische Auswertung der Bildschirmauflösung von Benutzern der Website könnte dafür verwendet werden, Webseiten benutzergerecht zu designen.

Die von mir in der Praxis analysierten WebBugs zeigen allerdings immer auf Direktmarketing-Seiten. Die statistischen Daten werden für Werbezwecke verwendet. Wenn man weis, woher die Kunden kommen, kann man dort schließlich seine Werbeinvestitionen erhöhen.

Wie gibt sich ein WebBug zu erkennen?

Die Autoren von WebBugs bemühen sich nach allen Regeln der Kunst sie unsichtbar zu gestalten. Entsprechend schwierig ist es für einen Benutzer, solche zu erkennen.

Man ist WebBugs jedoch nicht hilflos ausgesetzt. Eine relativ aufwendige Lösung wäre, sich den Quelltext einer Seite anzusehen und Einträge der Art  zu analysieren.

zu analysieren.

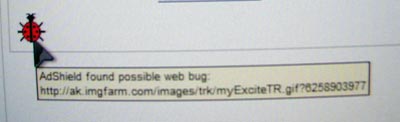

Eine angenehmere Variante dieses Vorgehens ist durch AdShield möglich. Die unregistrierte Sharewareversion ist zwar auf 10 Block-Einträge beschränkt, kann also nur 10 unterschiedliche Server sperren. Anzeigen tut sie aber jeden WebBug.

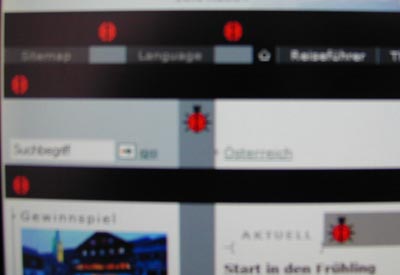

Bei installiertem AdShield sehen WebBugs wie Marienkäfer aus. Rechts sehen Sie die entsprechende AdShield Grafik.

Wie bekämpft man WebBugs?

Da gibt es viele Möglichkeiten. Ein sehr wirksames "Breitbandantibiotikum" ist ZoneAlarm Pro. Aktiviert man hier Privacy -> Mobile Code -> Custom -> Cookies -> Disable WebBugs, hat man sie auf allen Sites deaktiviert.

Sollten benötigte Seiten dadurch nicht mehr funktionieren, lassen sich dort gezielt aktivieren. In ZoneAlarm findet sich die entsprechende Option unter Privacy -> Sitelist. Dort sucht man sich die gewünschte Site raus (oder fügt sie mit Add... hinzu, falls sie nicht aufscheint). Dann linke Maustaste auf den Eintrag WebBugs und dort Enable. Mit Disable kann man die WebBugs wieder abdrehen.

Eine andere, vielleicht sogar interessantere Möglichkeit, bietet sich mit AdShield. Wie schon angemerkt, zeigt AdShield für jeden vermuteten WebBug einen Marienkäfer. Rechte Maustaste drauf, Block Site, fertig.

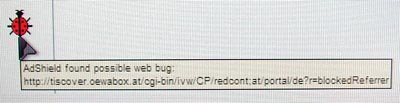

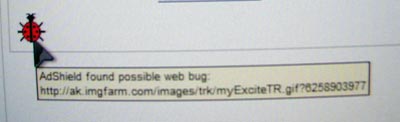

Wenn man mit dem Mauszeiger über dem WebBug bleibt, sieht man auch gleich, was überhaupt geblockt wurde und welche Einträge der WebBug weitergegeben hat.

Falscher Alarm?

Füllt sich eine Seite mit vielen Marienkäfern, sind das im Normalfall nicht alles WebBugs. Ein Beispiel für so eine Seite ist tiscover.at. Die meisten der 1x1 Pixel dort zeigen auf cache.tiscover.at oder cache.tiscover.com, sind also vom tiscover-Betreiber selbst als Design-Werkzeug in Verwendung.

Ursprünglich wurden solche transparenten Pixel nicht als WebBug, sondern vor allem als Designwerkzeug für ansprechende Webseiten in verwendet.

Hat man die ersten paar WebBugs von tiscover auf die Exclude-Liste gesetzt (sie also AdShield gegenüber als ungefährlich klassifiziert), wird man gegen Ende der Seite eine transparente Pixeldatei finden, der auf Oewabox zeigt. Den gilt es zu blocken, das ist ein WebBug.

Beispiele aus der Praxis

Es folgen knapp bis gar nicht kommentierte Beispiele aus WebBugs in der freien Wildbahn. Die Screenshots wurden mit einer Digitalkamera erstellt, da es schwierig ist mit [Druck] einen Screenshot mit Tooltips zu erstellen.

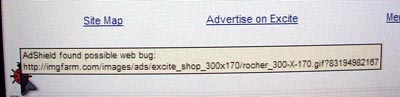

Excite: falscher Alarm

Auch bei Excite gilt das für tiscover geschriebene: Hier werden 1-Pixel Grafiken verwendet, die zwar auf anderen Servern gespeichert sind, jedoch nicht dem Kundentracking dienen.

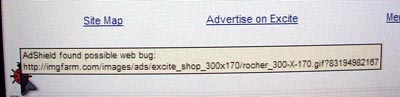

Excite: WebBug 1

Excite: WebBug 2

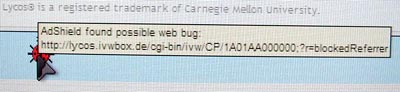

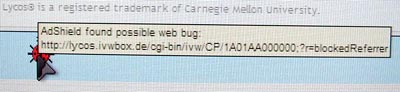

Lycos: WebBug auf ivwbox.de

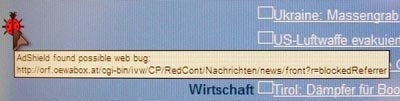

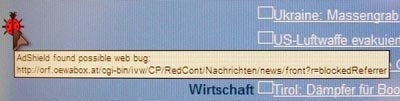

ORF: WebBug auf oewabox

Tiscover: falscher Alarm

Hier das weiter oben erwähnte Beispiel von Tiscover. Man darf sich von den vielen falschen Alarmen nicht ablenken lassen -- ganz unten ist sehr wohl ein WebBug versteckt!

Tiscover: WebBug auf oewabox

Hier ist er, ganz unten und gut versteckt.

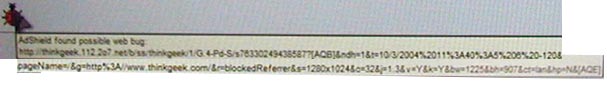

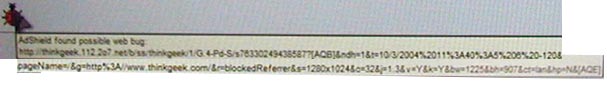

Thinkgeek: Der Extremfall

Einer der mächtigsten WebBugs, die ich kenne, ist bei Thinkgeek im Einsatz. Ich habe die Beschriftung von AdShield in Photoshop umgebrochen, 2o7.net sammelt folgende Daten vom Benutzer:

- Session ID

- [AQB] (AQ Begin ??? AQ könnte Ad-Query heißen)

- ndh=1 (was auch immer das heißen mag)

- t=10/3/2004 (irgendein startdatum -- tracking start vielleicht?)

- 2011 (ablaufjahr?)

- pageName=... (der Thinkgeek Seitenname)

- r=blockedReferrer (von welcher Seite komme ich -- das hat ZoneAlarm geblockt)

- s=1280x1024 (meine Bildschirmauflösung)

- c=32 (Colordepth?)

- j=1.3 (JAVA-Version)

- v=Y (irgendwas=yes)

- k=Y (irgendwas anderes=yes)

- bw=1225 (tatsächliche Seitenbreite)

- bh=907 (tatsächliche Seitenhöhe)

- ct=lan (Connection Type=LAN)

- hp=N (Nein, thinkgeek ist nicht meine Homepage)

- [AQE] (AQ End)

Der dazugehörige Javascript-Code (omniture.js) hat 246 Zeilen Code, die noch dazu komprimiert wurden.

Mit WebBugs experimentieren

Wenn Sie mit WebBugs experimentieren möchten, lade ich Sie zu einer Suche in Google ein. Beispielsweise führte mich eine Suche nach oewabox auf Google zu tiscover.

Sie können ja auch gerne statistische Erhebungen machen und zählen, wieviele Kunden die einzelnen WebBug-Betreiber haben. Würde mich auf Ihre Erkenntnisse im Kommentarbereich freuen // René C. Kiesler